Non ci stancheremo mai di ripetere che l’utilizzo di un sistema di autenticazione a due fattori è essenziale per mantenere quanto più al sicuro possibile i propri account e, volendo fare un passo in più, l’uso delle chiavi di autenticazione hardware come le Yubikey o le Google Titan Key è da preferire.

Ma anche l’utilizzo di questo genere di autenticazione a due fattori sembra non essere sicuro al 100% visto che è stata scoperta una vulnerabilità nel canale laterale nel chip che alimenta la chiave 2FA stessa.

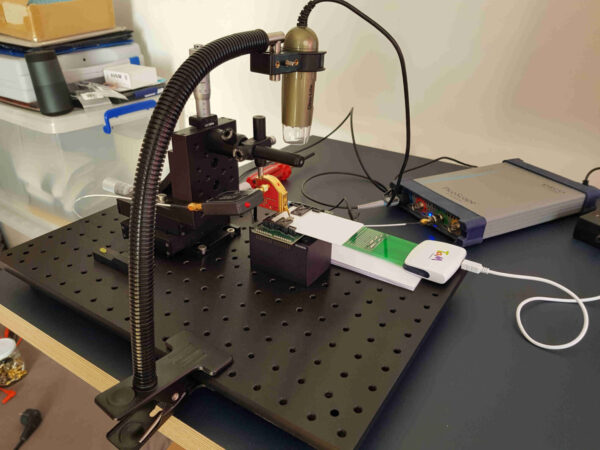

Ma vogliamo mettere subito le cose in chiaro: nonostante la vulnerabilità esista, per trarne vantaggio sono richiesti credenziali di accesso, accesso fisico, disassemblaggio completo della chiave, ore di lavoro, hardware e software personalizzato dal valore di migliaia di dollari e attrezzature per decodificare la chiave crittografica. In breve: non c’è molto di cui preoccuparsi per la quasi totalità dei nostri lettori.

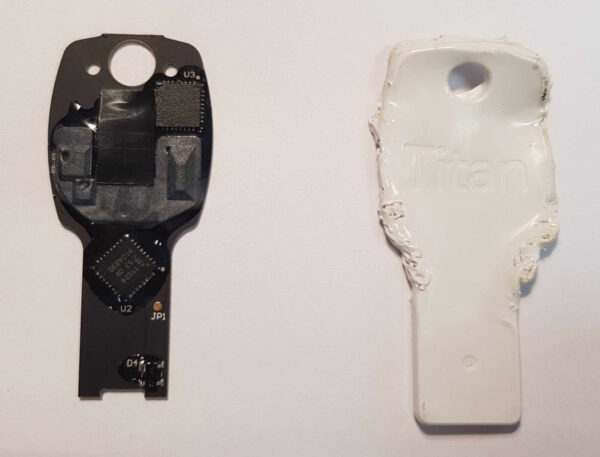

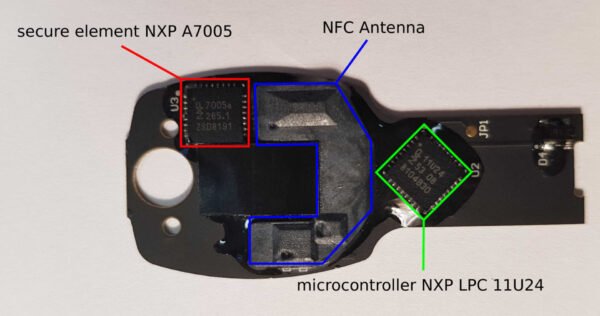

I dettagli completi della vulnerabilità sono disponibili nel PDF di 60 pagine pubblicato dai ricercatori di Ninjalab ma il problema finale deriva dall’uso nelle Google Titan Key del chip NXP A700X che gestisce la chiave privata utilizzata per firmare e presentare l’autenticazione o, in altre parole, i bit segreti all’interno della chiave a due fattori che dimostrano che si è chi si dice di essere.

Sebbene il chip stesso non sia direttamente vulnerabile agli attacchi, un cosiddetto “attacco a canale laterale” può estrarre indirettamente quella chiave attraverso l’osservazione. Da ciò, gli aggressori possono creare una copia hardware, cosa che il protocollo FIDO U2F dovrebbe rendere impossibile.

Come detto in precedenza, però, richiede migliaia di dollari di hardware e gli hacker hanno bisogno delle credenziali di accesso oltre alla chiave hardware, che deve tra l’altro essere disassemblata e osservata durante l’uso per un periodo di tempo di qualche ora.

Insomma, l’utilizzo di questo genere di autenticazione a due fattori è ancora il più sicuro di tutti e quello che consigliamo maggiormente.